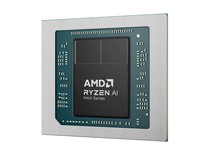

4月9日消息,一家科技媒体在4月8日发布了一篇博文,指出AMD公司对其安全公告进行了更新,确认最新推出的Zen 5架构处理器同样受到EntrySign漏洞的影响。

根据这篇博文的介绍,该漏洞最早由一家知名科技公司的安全研究团队在今年3月披露。这一漏洞涉及AMD微码签名验证系统中的两个高风险问题,编号分别为CVE-2024-56161和CVE-2024-36347。受影响的处理器范围涵盖了从Zen 1到Zen 5的所有架构。一旦攻击者获得内核权限,就可能利用该漏洞执行未经授权的微码操作。

进一步分析显示,这一漏洞的根源在于AMD在其签名验证流程中采用了AES-CMAC作为哈希函数,并且使用了NIST文档中提供的示例密钥。这种做法导致研究人员能够伪造签名并生成未经认证的微码补丁。

为了证明该漏洞的实际可利用性,上述研究团队开发了一套名为“zentool”的工具。通过这套工具,他们成功地修改了RDRAND指令的功能,使其返回固定值而非随机数,从而完成了漏洞的概念验证。

尽管利用EntrySign漏洞需要具备内核级访问权限,且其影响不会在设备重启后持续存在,但该漏洞仍然对AMD的多项核心技术,如SEV-SNP等机密计算功能,以及供应链安全构成了显著威胁。

针对这一问题,AMD已经通过微码更新(编号AMD-SB-3019和AMD-SB-7033)修复了相关漏洞,并对AMD安全处理器进行了升级,以防止验证例程被绕过。AMD强烈建议用户尽快安装最新的安全补丁,以有效降低潜在风险。

本文属于原创文章,如若转载,请注明来源:AMD确认Zen 5架构受EntrySign漏洞影响https://diy.zol.com.cn/971/9714657.html